عند انشاء مدونة لدى المستضيف وورد بريس ، فأول شيء نفكر به وهو اختيار التصميم الذي يناسبنا، اذا لم نستطع شراء تصميم يكون احترافيا فلا بد من البحث على التصميم المناسب والمجاني المتوفر لدى المستضيف نفسه، ان نجد ما يوافق ذوقنا، فسنقوم بالبحث عبر الإنترنت، لكن أين نبحث وأي موقع يقوم بعرض التصاميم المجانية وغير المجانية، لذا قمت بسرد عناوين لبعض المواقع المتخصصة بهذا الأمر. نجد على الأقل العشرات من التصاميم على أي موقع ندخل عليه، لكن هناك من تجد عليه المئات ان لم نقل الآلاف، ومن الأفضل أن نحمل التصميم الجديد من حيث التاريخ، حتى يكون هناك توافق مع خدمات المستضيف وورد بريس، ونكون أول من يستخدم هذا التصميم. وبامكانك القيام أيضا بعملية بحث مخصصة على هاته المواقع، لانها مرتبة حسب المجالات (تجارية، ثقافية، تعليمية ... الخ)، أو نجدها مرتبة حسب أعمدة التصميم (عمودين، ثلاث أعمدة ... الخ)، كما يمكنك القيام بالبحث حسب اللغة على جوجل مثلا ("تصاميم وورد بريس باللغة الإنجليزية بالمجان") ... الخ قائمة بأكثر من 40 موقع متخصصة في تصاميم وورد بريس : - Free Themes Directory - iWordpress...

هل فكرت في يوم من الأيام كيف تتمكن من معرفة إذا كان جهازك مخترق ام لا ؟ إذا كانت الإجابة نعم فستكون هذه المقالة هي دليلك الوحيد في اكتشاف أفضل الطرق التي تمكنك من اكتشاف اختراق جهازك من عدمه سوف نتعرف اليوم على كيفية معرفة إذا كان جهازك قد تم اختراقه من قبل ام لا بدون استخدام أي برامج خاصة ان اغلببرامج الفيروسات مهما كانت قوتها لا تستطيع الكشف عن الكثير من المخاطر التي يمكن ان تصيب اجهزتنا لذلك دعونا نتابع سويا تلك الخطوات فدعونا نبدأ.

كيف يقوم المخترق باختراق الجهاز الخاص بك

قبل ان نتعرف على تلك الخطوات دعونا نتعرف على مقدمة بسيطة في الطريقة التي يستخدمها المخترق في اختراق اجهزتنا

ويتم ذلك الامر عن طريق الكثير من الطرق وهي تطور باستمرار لذلك لا يمكن حصرها لكننا سنوضح اهم وأبرز الطرق

المستخدمة في الاختراق وهي كالاتي:

عن طريق الفيروسات :

فكما نعلم ان الفيروسات هي عبارة عن ملفات برمجية هدفها هو تخريب الملفات الأساسية للنظام وينشأ عن ذلك فتح الكثير من

المنافذ التي يستخدمها المخترق في الحصول على البيانات الموجودة بجهاز المستخدم وسرقتها.

عن طريق الباتش او الكراك :

فكما نعلم ان الباتش او الكراك هو عبار عن ملف برمجي يتم استخدامه من اجل منافع شخصية او عامة واهم استخدام له في نظر المستخدم العادي هو كسر حماية البرامج او الألعاب او عمل أي اجراء برمجي عليها ليعمل بصورة غير شرعية لكن ما لا يعلمه البعض ان الغرض الحقيقي من تلك الملفات البرمجية هو استخدامه من قبل صانعة من اجل فتح منافذ في أجهزة الضحايا لغرض سرقة البيانات الخاصة بهم.

عن طريق الروابط الملغمة :

وتلك الروابط تعمل على فتح بعض الثغرات في المتصفح الخاص بالمستخدم ويمكن لتلك الثغرة ان تمكن المخترق من الوصول

الى باقي البيانات الموجودة على جهاز المستخدم ولا يتوقف الامر على اختراق المتصفح فقط.

عن طريق الملفات الملغمة :

يعمل المخترق على زرع ملف ملغم بداخل بعض البرامج او الألعاب ولا يتم اكتشافه من قبل المستخدم العادي حتى ان اغلب

برامج مكافحة الفيروسات لا تتمكن من اكتشافه لأنه لا يمثل خطر واضح ليتم كشفه وتعتبر تلك الملفات من أخطر الوسائل التي يستخدمها المخترقين لذلك يجب علينا ان نتحرى الدقة اثناء تنزيل أي ملفات من الانترنت ويفضل ان يتم تنزيل البرامج والألعاب

من مواقع موثوقة حتى لا لنعرض اجهزتنا وبياناتنا لأي مخاطر يمكن ان تحدث.

أشهر ارقام المنافذ التي يمكن ان تمثل خطورة على جهازك ان وجدت :

,3460,1826,6200,6300,3646,777,888,288,83,5015

,197,137,110,113,119,121,123,133,137,138,139,81,192

أفضل الخطوات التي تمكنك من معرفة إذا كان جهازك مخترق ام لا :

الطريقة الاولى لاكتشاف النوافذ المفتوحة والتأكد ان تم اختراق جهازك ام لا

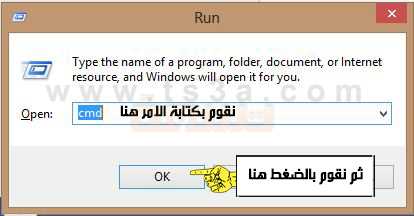

1. قم بالذهاب الى شريط ابدأ (Start) ثم الى أنظمة ويندوز (Windows System) ثم نقوم باختيار الأداة تشغيل (Run)

2. عد فتح نافذة التشغيل (Run) نقوم بكتابة الامر التالي (cmd) لعرض نافذة الأوامر السريعة الخاصة بويندوز ثم نقوم

بالضغط على موافق (Ok).

3. بعد فتح نافذة الأوامر السريعة نقوم بكتابة الامر التالي (netstat –n) وهو الامر الخاص بعرض النوافذ المفتوحة في جهازك بعد ادخال الامر نقوم بالضغط على زر الادخال (Enter) وسنلاحظ ظهور البيانات كما موضح في الصورة. إذا لم يظهر أي رقم من ارقام المنافذ التي استعرضناها سابقا يكون في تلك الحالة الجهاز الخاص بك غير مخترق.

الطريقة الثانية لاكتشاف النوافذ المفتوحة والتأكد ما إذا كان جهازك مخترق ام لا

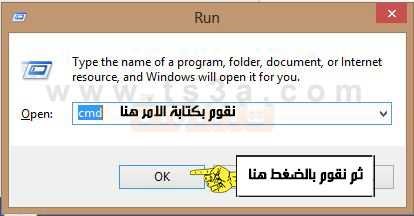

1. نكرر نفس الخطوة الأولى والثانية التي شرحناها في الطريقة الاولى لفتح نافذة التشغيل (Run) وكتابة الامر

(Cmd) من اجل فتح نافذة الأوامر السريعة الخاصة بويندوز.

الان نقوم بكتابة الامر (Netstat –an) بداخل نافذة الأوامر السريعة وهذا الامر يقوم بإظهار المزيد من المنافذ التي لا يقوم الامر (Netstat –n) بإظهارها. ننظر الى أرقام المنافذ لو وجد تطابق لأي رقم من أرقام المنافذ التي قمنا باستعراضها في الخطوات السابقة إذا في تلك الحالة سيكون الجهاز مخترق لكن ان لم نجد تطبق فالجهاز غير مخترق.

الطريقة الثالثة لاكتشاف النوافذ المفتوحة والتأكد ما إذا كان جهازك مخترق ام لا

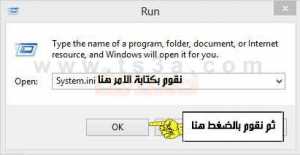

1. نكرر نفس الخطوة الأولى أيضا والتي شرحناها في الطريقة الأولى لفتح نافذة التشغيل (Run).

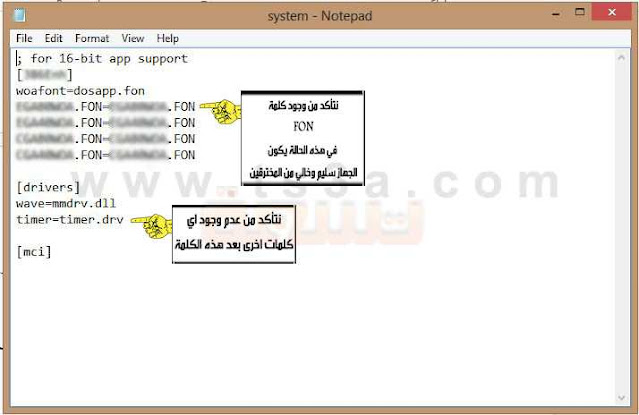

3. الان نلاحظ ظهور نافذة المفكرة (Notepad) وبها بعض البيانات وللتأكد من إذا كان الجهاز مخترق ام لا نقوم بالتدقيق

في الملف الظاهر امامنا والتأكد من الخطوتين التاليتين:

التأكد من عدم وجود الرمز الموجود بين القوسين (***) بجوار الكلمة timer=timer.drv لأن ان وجدت فهذا يدل ان الجهاز مخترق ام ان لم نجدها فهذا يدل ان الجهاز سليم.

في الأربع أسطر الموجودين في اول الملف النصي نتأكد من وجود الكلمة (FON) فإذا وجدناها يكون في تلك الحالة جهازك غير مخترق اما إذا وجدنا كلمة (BD) بدلا من كلمة (FON) ففي تلك الحالة يكون جهازك مخترق.

ملاحظة هامة : معنى اختصار (BD): هذه الحروف هي اختصار للكلمة Back Door وتعني وجود اتصال عكسي

بداخل جهازك وهذا الامر يدل على وجود مخترق يقوم بسرقة البيانات الخاصة بك.

طرق إزالة ملفات التجسس التي يستخدمها المخترق من جهازك.

بعد ان تعرفنا سويا على أفضل الطرق التي تمكننا من معرفة ما إذا كان جهاز الكمبيوتر مخترق ام لا سوف نتعرف

في تلك النقطة على كيفية إزالة ملفات وبرامج التجسس التي يستخدمها المخترق ان وجدت فدعونا نتابع سويا.

الطريقة الأولى: نقوم بالتأكد من عدم السماح بمشاركة ملفاتنا مع أي متطفل

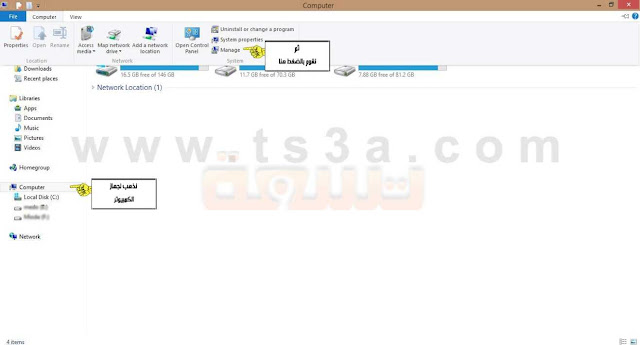

1. نقوم بالذهاب الى جهاز الكمبيوتر (My Computer) ثم الى إدارة (Mange).

بعد فتحة نافذة إدارة الكمبيوتر (computer management) نقوم بالذهاب الى مشاركة الملفات (Shared Folder) والتأكد من عم وجود أي جلسات نشطة داخل الملف (Sessions) وان وجدت أي جلسات نشطة نقوم بإيقافها وإزالتها فورا.

الطريقة الثانية: كيفية إيقاف المخترق عن التحكم بجهازك

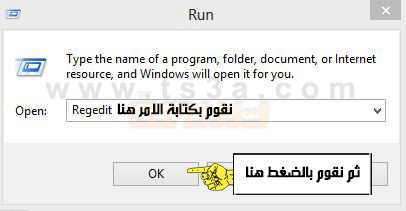

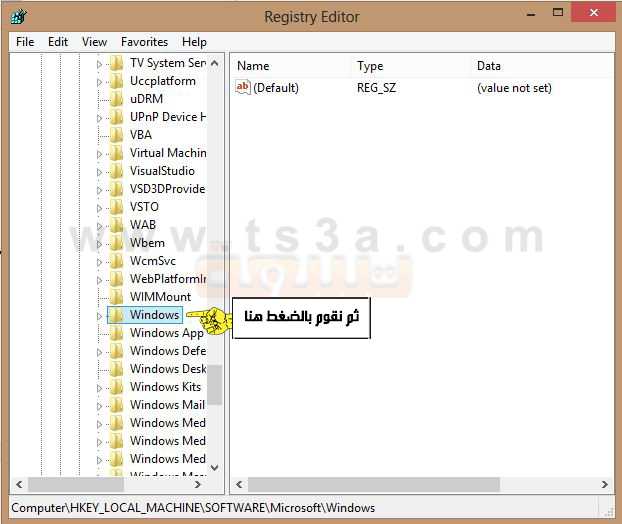

1. نقوم بفتح نافذة التشغيل (Run) ونقوم بكتابة الامر التالي (Regedit) من اجل تشغيل محرر التسجيل (registry Editor) ثم نقوم بالضغط على موافق (Ok).

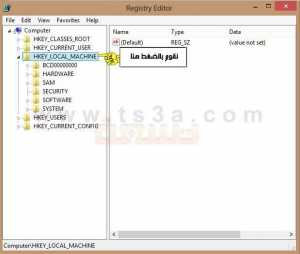

2. بعد تشغيل محرر التسجيل (registry Editor) نقوم بالذهاب الى الخيارات كما موضح في الترتيب التالي.

-نقوم بالضغط على (HKEY_LOCAL_MACHINE).

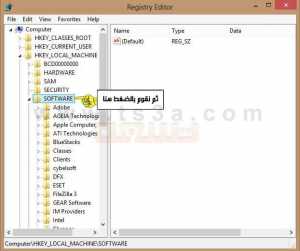

ثم نقوم بالضغط على الملف (SOFTWARE)

ثم نقوم بالضغط على الملف (Microsoft)

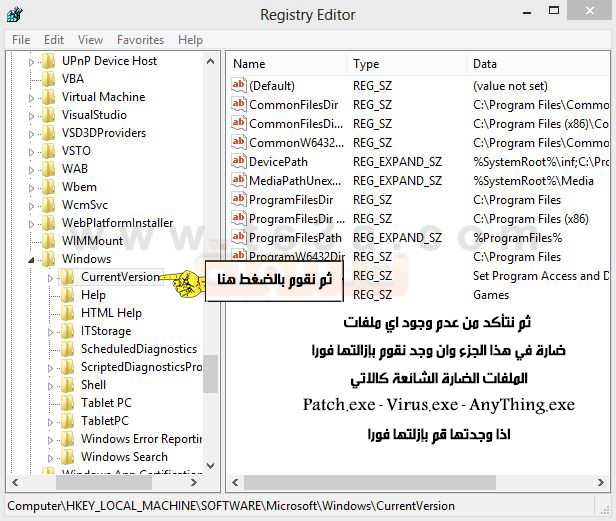

ثم نقوم بالضغط على الملف (Current Version) ونقوم بالنظر للملفات التي يحتويه هذا الملف وإذا وجد أي ملف

بصيغة (EXE) لا يتم استخدامه من قبل النظام نقوم بإزالته فورا.

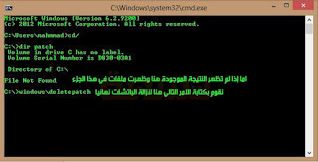

الطريقة الثالثة: كيفية اكتشاف ملفات الباتش التي يقوم المخترق بزرعها في جهازك

1. نقوم بتشغيل نافذة الأوامر السريعة (cmd) والتي تعرفنا في اول الشرح كيف يتم فتحها ثم نقوم بكتابة الامر التالي (cd/) ثم نقوم بالضغط على زرد الادخال (Enter)

نقوم الان بكتابة الامر التالي (dir patch) لاستعراض ملفات الباتش الموجودة في جهازك وهناك إجراءان يجب اتخاذهم كل اجراء مرتبط بالنتيجة التي ستظهر.

فإذا ظهرت النتيجة التالية (File Not Found) فهذا يدل ان جهازك سليم ولا يحتوي على أي باتش.

لكن إذا ظهرت أي ملفات نقوم بكتابة الامر التالي (windowsdeletepatch) وهذا الامر سيعمل على إزالة ملفات الباتش من جهازك بصورة نهائية.

وبذلك نكون انتهينا من شرح الخطوات التي تمكننا من كشف إذا كان جهازنا مخترق ام لا وتعرفنا أيضا على كيفية

تنظيف جهازك من الملفات الضارة ومنع المخترق من التحكم في جهازك أتمنى من الله ان أكون قد وفقت في توضيح الخطوات بصورة بسيطة وشاملة لكل المشكلات التي يمكن ان تواجه المستخدم في هذا المجال.

.png)

.jpg)

.png)

.jpg)

.png)

.jpg)

.jpeg)

.png)

تعليقات

إرسال تعليق